1. 行業(yè)概述

智能電網(wǎng)作為未來電網(wǎng)的發(fā)展方向,滲透到發(fā)電、輸電、變電、配電、用電、調(diào)度、通信信息各個環(huán)節(jié)。在上述這些環(huán)節(jié)中,智能變電站無疑是最核心的一環(huán)。智能變電站采用先進、可靠、集成、低碳、環(huán)保的智能設(shè)備,以全站信息數(shù)字化、通信平臺網(wǎng)絡(luò)化、信息共享標準化為基本要求,自動完成信息采集、測量、控制、保護、計量和監(jiān)測等基本功能,并可根據(jù)需要支持電網(wǎng)實時自動控制、智能調(diào)節(jié)、在線分析決策、協(xié)同互動等高級功能,實現(xiàn)與相鄰變電站、電網(wǎng)調(diào)度等互動。

2. 安全現(xiàn)狀

信息化技術(shù)的發(fā)展給電網(wǎng)的智能化提供了保障,然而更多的研究和實踐側(cè)重于信息化引入新功能的實現(xiàn)與挖掘,對信息化背景下智能電網(wǎng)的安全性缺乏足夠的考慮,給信息采集、傳輸、智能控制等環(huán)節(jié)帶來不同程度的安全風險。隨著智能變電站建設(shè)的推進,與傳統(tǒng)變電站相比,智能變電站具有更廣闊的開放性和復雜性,大量的采用IT技術(shù)和TCP/IP以太網(wǎng)等開放的體系架構(gòu),把傳統(tǒng)信息安全領(lǐng)域的安全威脅引入到電網(wǎng)系統(tǒng)。所以,一旦受到惡性攻擊、病毒感染,就會導致局部、甚至大面積停電,造成嚴重經(jīng)濟損失等后果。

3. 典型安全事件

2015年12月23日, 烏克蘭國家電網(wǎng)發(fā)生突發(fā)停電事故,導致伊萬諾-弗蘭科夫斯克地區(qū)近一半的家庭(約140萬人口)失去供電3~6 h。經(jīng)調(diào)查證實, 一款名為“BlackEnergy”的惡意軟件入侵了烏克蘭國家電網(wǎng)。該惡意軟件最早于2007年就被發(fā)現(xiàn)過。在此次攻擊事件中, 該惡意軟件較早期的軟件做了更新升級, 不僅增添了名為KillDisk的清除組件, 用于刪除計算機磁盤驅(qū)動器內(nèi)的數(shù)據(jù)并導致系統(tǒng)無法重啟, 而且還包括了一個安全外殼協(xié)議(SSH)后門, 用于方便攻擊者永久訪問受感染計算機。在這次攻擊事件中, 電力數(shù)據(jù)采集與監(jiān)控(SCADA)系統(tǒng)受到了重創(chuàng), 不僅大量的存儲數(shù)據(jù)被清除, 而且在停電后期SCADA服務器的恢復工作也受到阻礙。

4. 常見攻擊方式

-

魚叉式攻擊

“魚叉攻擊”是黑客攻擊方式之一,最常見的做法是,將木馬程序作為電子郵件的附件,并起上一個極具誘惑力的名稱,發(fā)送給目標電腦,誘使受害者打開附件,從而感染木馬。

-

水坑式攻擊

“水坑攻擊”,即在受害者必經(jīng)之路設(shè)置了一個“水坑(陷阱)”。最常見的做法是,黑客分析攻擊目標的上網(wǎng)活動規(guī)律,尋找攻擊目標經(jīng)常訪問的網(wǎng)站的弱點,先將此網(wǎng)站“攻破”并植入攻擊代碼,一旦攻擊目標訪問該網(wǎng)站就會“中招”。例如,黑客攻陷了某單位的內(nèi)網(wǎng),將內(nèi)網(wǎng)上一個要求全體職工下載的表格偷偷換成了木馬程序,這樣,所有按要求下載這一表格的人都會被植入木馬程序,向黑客發(fā)送涉密資料。

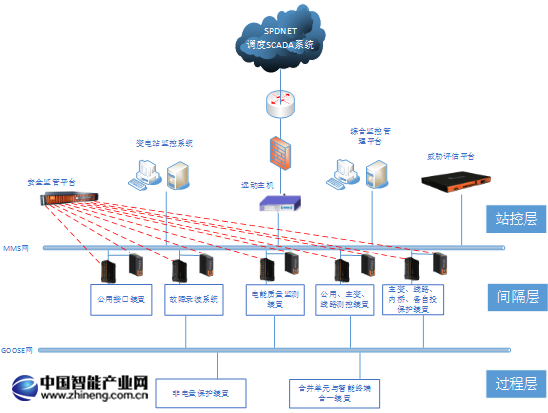

5. 解決方案

智能變電站監(jiān)控系統(tǒng)面臨各種安全風險,僅僅采用被動防御和修補是不可靠的,需要的是整體解決方案,針對智能變電站監(jiān)控系統(tǒng)的特點,需要從以下幾個方面來解決安全問題:

1)威脅管理:部署威脅管理平臺,對智能變電站監(jiān)控系統(tǒng)進行風險評估,漏洞分析,安全性分析以便正確、及時的了解目前系統(tǒng)的安全現(xiàn)狀,方便根據(jù)實際情況有計劃有步驟的完成風險評估以及后續(xù)安全數(shù)據(jù)收集分析工作。

2)安全審計設(shè)計:在間隔層和站控層之間部署監(jiān)測審計平臺,監(jiān)視端口掃描、強力攻擊、木馬后門攻擊、拒絕服務攻擊、緩沖區(qū)溢出攻擊等,當檢測到嚴重入侵事件時提供報警;并對網(wǎng)絡(luò)系統(tǒng)中的網(wǎng)絡(luò)設(shè)備運行狀況、網(wǎng)絡(luò)流量、用戶行為等進行日志記錄;

3)惡意代碼防范設(shè)計: 在間隔層部署IAD智能保護產(chǎn)品,啟用惡意代碼檢測及阻斷功能。

4)綜合管理。部署安全監(jiān)管平臺,統(tǒng)一在線對監(jiān)測審計終端、智能防護終端等進行統(tǒng)一管理、可視化展示和預警。

- 智能采集板在能源電力領(lǐng)域的應用

- 研為PPC-1500HW在風力發(fā)電中的應用

- 研為科技19英寸工業(yè)平板電腦在電力SCADA系統(tǒng)中的應用

- 映翰通數(shù)字化/智能化變電站通信解決方案

- 映翰通電動汽車充電樁(站)智能聯(lián)網(wǎng)方案

- 映翰通山東濰坊10千伏小電流接地系統(tǒng)單相接地故障試驗

- 映翰通智能化配電網(wǎng)線路狀態(tài)監(jiān)測系統(tǒng)成功項目

- 映翰通國家電網(wǎng)配網(wǎng)自動化方案

- 映翰通配網(wǎng)自動化工業(yè)以太網(wǎng)解決方案

- 映翰通輸電線路在線監(jiān)測方案

- 科達國產(chǎn)化視頻會議入選2022信創(chuàng)典型解決方案

- 數(shù)字冰雹榮獲 2022華為優(yōu)秀解決方案合作伙伴獎

- 易華錄城市數(shù)據(jù)湖入選“中國數(shù)字新基建優(yōu)秀解決方案”

- 英特爾&德晟達第五屆云視頻會議行業(yè)領(lǐng)袖峰會圓滿落幕

- 億云信息宣布接入百度“文心一言” 以AI之力賦能政企數(shù)字化轉(zhuǎn)型與建設(shè)

- 金蝶云·蒼穹宣布接入百度文心一言能力 打造ERP領(lǐng)域人工智能服務

- 第六屆中國人工智能與大數(shù)據(jù)海南高峰論壇舉行 安恒信息出席活動

- 銀河麒麟桌面操作系統(tǒng)榮獲華顯獎創(chuàng)新產(chǎn)品獎 賦能國產(chǎn)大屏產(chǎn)業(yè)升級

- 新華三集團亮相CHINC 以數(shù)字技術(shù)助力智慧醫(yī)院高質(zhì)量發(fā)展

- 升級AI應用布局 華宇成為百度文心一言首批生態(tài)合作伙伴